Доменные службы Active Directory® (AD DS) — это служба каталогов на базе Microsoft® Windows®. Где, в качестве службы каталогов используются доменные службы Active Directory, содержащие сведения об объектах в сети и обеспечивают доступ к этим сведениям для пользователей и администраторов сети.

Доменные службы Active Directory позволяют сетевым пользователям получать доступ к ресурсам в любом месте сети посредством единственного входа в систему и предоставляют администраторам сети интуитивно-понятное иерархическое представление сети и единственную точку администрирования всех сетевых объектов.

Для реализации доменных служб Active Directory необходимо развернуть контроллеры домена.

Структура AD DS

Домен (домен/группа) — наименьшая единица. При его создании создается лес. Этот домен будет называться «корневым доменом леса» и иметь важные функции . Является границей безопасности, реплекации и тд. Админы домена ограничены правами этого домена.

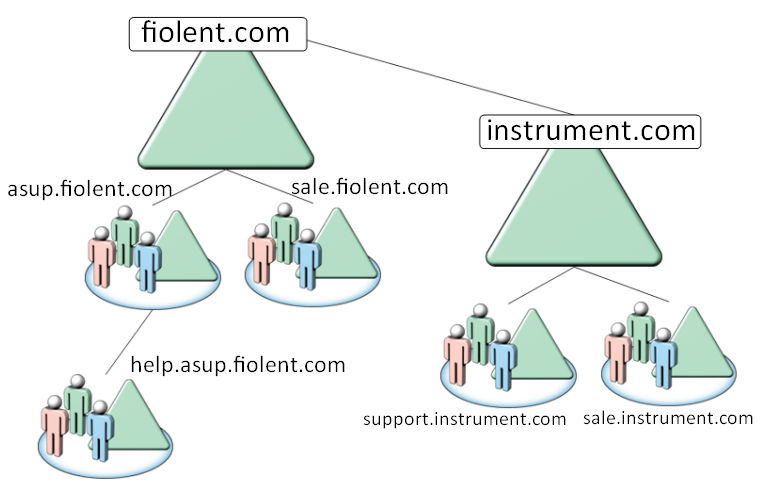

Дерево — состоит из доменов, среди которых 1 родительский, остальные дочерние.

domen.com — родительский, а домены 3-го уровня pod.domen.com — дочерний, подчиненный.

Лес — самая крупная единица, лес состоит из 1-го или более доменов, или деревьев. Лес образуется при добавлении 1-го домена. В одном лесу все домены взаимнодоверяют друг-другу, а между лесами, по умолчанию никакого доверия нет (подразумевается, что по умолчанию нельзя пользователей из другого леса добавить в текущий домен — для этого придется конфигурировать политики).

домен

Домен это:

- Административная граница, визуально разделяемая точкой, например: primer.ru

- Граница репликации

- Граница проверки подлинности

Административная граница. Во всех доменах есть учетная запись администратора, которая имеет все административные полномочия для всех объектов в домене. Хотя администратор может делегировать администрирование объектов в домене, его учетная запись сохраняет полное административное управление всеми объектами в домене.

В ранних версиях Windows Server считалось, что домены предназначены для обеспечения полного административного разделения; действительно, одной из основных причин выбора топологии с несколькими доменами было обеспечение такого разделения. Однако в доменных службах Active Directory учетная запись администратора в корневом домене леса имеет полное административное управление всеми объектами леса, в результате чего такое административное разделение на уровне доменов становится недействительным.

Граница репликации (клонирования, дублирования). Доменные службы Active Directory состоят из трех элементов, или разделов, — схемы, раздела конфигурации и раздела домена. Как правило, часто изменяется только раздел домена.

Раздел домена содержит объекты, которые, вероятно, должны часто обновляться; такими объектами являются пользователи, компьютеры, группы и подразделения. Поэтому репликация доменных служб Active Directory состоит в основном из обновлений объектов, определенных в разделе домена. Только контроллеры домена в конкретном домене получают обновления раздела домена от других контроллеров домена. Разделение данных позволяет организациям реплицировать данные только туда, где они требуются. В результате каталог может глобально масштабироваться по сети, имеющей ограниченную пропускную способность.

Граница проверки подлинности. Подлинность каждой учетной записи пользователя в домене может проверяться контроллерами этого домена. Домены леса доверяют друг другу, благодаря чему пользователь из одного домена может получать доступ к ресурсам, расположенным в другом домене.

Операции на уровне домена

В каждом домене существует три роли хозяина операций. Эти роли, первоначально назначаемые первому контроллеру домена в каждом домене, перечислены ниже.

- Хозяин относительного идентификатора (RID). При каждом создании объекта в доменных службах Active Directory контроллер домена, где создается этот объект, назначает ему уникальный идентификационный номер, называемый идентификатором безопасности (SID). Чтобы два контроллера домена не могли назначить один и тот же SID двум разным объектам, хозяин RID выделяет блоки идентификаторов безопасности каждому контроллеру домена в домене.

- Эмулятор основного контроллера домена. Эта роль является самой важной, так как ее временная потеря становится заметной намного быстрее, чем потеря любой другой роли хозяина операций. Она отвечает за ряд функций уровня домена, включая:

- обновление состояния блокировки учетной записи;

- создание и репликацию объекта групповой политики единственным хозяином;

- синхронизацию времени для домена.

- Хозяин инфраструктуры. Эта роль отвечает за поддержание междоменных ссылок на объекты. Например, когда в группу одного домена входит член из другого домена, хозяин инфраструктуры отвечает за поддержание целостности этой ссылки.

Эти три роли должны быть уникальными в каждом домене, поэтому в каждом домене может быть только один хозяин RID, один эмулятор основного контроллера домена (PDC) и один хозяин инфраструктуры.

Деревья Active Directory

Если доменные службы Active Directory содержат более одного домена, необходимо определить отношения между доменами. Если домены совместно используют общий корень и непрерывное пространство имен, они логически являются частью одного дерева Active Directory. Дерево не служит никакой административной цели. Другими словами, не существует администратора дерева, так как существует администратор леса или домена. Дерево обеспечивает логическое иерархическое группирование доменов, которые имеют родительско-дочерние отношения, определенные с помощью их имен. Дерево Active Directory сопоставляется с пространством имен службы доменных имен (DNS).

Деревья Active Directory создаются на основе отношений между доменами леса. Не существует серьезных причин, по которым требуется или не требуется создавать несколько деревьев в лесу. Однако следует иметь в виду, что одним деревом с его непрерывным пространством имен легче управлять и пользователям легче его визуализировать.

Если имеется несколько поддерживаемых пространств имен, рассмотрите вопрос использования нескольких деревьев в одном лесу. Например, если в организации существует несколько разных производственных отделов с разными публичными идентификаторами, можно создать свое дерево для каждого производственного отдела. Следует иметь в виду, что в таком сценарии нет разделения администрирования, поскольку корневой администратор леса по-прежнему полностью управляет всеми объектами леса независимо от того, в каком дереве они находятся.

Лес

Лес в доменных службах Active Directory — самый верхний уровень иерархии логической структуры.

Лес Active Directory представляет один отдельный каталог. Лес является границей безопасности. Это означает, что администраторы леса полностью управляют доступом к информации, хранящейся в пределах леса, и доступом к контроллерам домена, используемым для реализации леса.

Администратор леса (Enterprise Administrator) имеют права на любом уровне, в лесу, дереве, домене.

По умолчанию в лесе «все доверяют всем» — если один домен доверят другому, то ему доверяют и другие, и обратно (транзитивность и направленность). Доверие не означает, что пользователь домена «А» сразу получит доступ к ресурсам домена «В», а означает, что пользователя можно добавить в другой домен и прописать ему разрешения.

В организациях, как правило, реализуется один лес, за исключением случаев, когда имеется конкретная потребность в нескольких лесах. Как правило это делается для ограничения полномочий администраторов.

При реализации нескольких лесов в организации каждый лес по умолчанию работает отдельно от других лесов, как если бы он был единственным лесом в организации. Доверительных отношений между лесами, по умолчанию, нет. Для интеграции нескольких лесов можно создать между ними отношения безопасности, которые называются внешними или доверительными отношениями лесов.

Операции на уровне леса

Доменные службы Active Directory — это служба каталогов с несколькими хозяевами. Большинство изменений в каталог можно вносить на любом доступном для записи экземпляре каталога, т. е. на любом доступном для записи контроллере домена. Однако некоторые изменения являются монопольными. Это означает, что их можно вносить только на одном определенном контроллере домена в лесу или домене в зависимости от конкретного изменения. Говорят, что контроллеры домена, на которых можно вносить эти монопольные изменения, содержат роли хозяина операций. Существует пять ролей хозяина операций, две из которых являются ролями уровня леса, а остальные три — ролями уровня домена.

Две роли хозяина операций, назначаемые для всего леса:

- Хозяин именования доменов. Задача хозяина именования доменов — обеспечить наличие уникальных имен во всем лесу. Он гарантирует, что во всем лесу имеется только одно полное доменное имя каждого компьютера.

- Хозяин схемы. Хозяин схемы отслеживает схему леса и поддерживает изменения базовой структуры леса.

Поскольку эти роли являются ключевыми критическими ролями уровня леса, в каждом лесу должен быть только один хозяин схемы и хозяин именования доменов.

Схема доменных служб AD

Схема — это некий набор настроек, правил, шаблон всего и вся.

Схема — это структура, из которой состоят доменные службы Active Directory. Схема — это компонент доменных служб Active Directory, который определяет все объекты и атрибуты, используемые доменными службами Active Directory для хранения данных.

Доменные службы Active Directory хранят и получают сведения от множества приложений и служб. Поэтому для обеспечения возможности хранения и репликации данных от этих разных источников, доменные службы Active Directory определяют стандарт хранения данных в каталоге. Наличие стандарта хранения данных позволяет доменным службам Active Directory получать, обновлять и реплицировать данные с сохранением их целостности.

Объекты

В качестве единиц хранения в доменных службах Active Directory используются объекты. Все объекты определяются в схеме. При каждой обработке данных каталогом каталог запрашивает схему в отношении соответствующего определения объекта. На основе определения объекта в схеме каталог создает объект и сохраняет данные.

От определений объектов зависят типы данных, которые объекты могут хранить, а также синтаксис данных. На основе этой информации схема обеспечивает соответствие всех объектов их стандартным определениям. В результате доменные службы Active Directory могут хранить, получать и проверять данные, которыми они управляют, независимо от приложения, являющегося исходным источником данных. В каталоге могут храниться только данные, имеющие существующее определение объекта в схеме. Если требуется сохранить данные нового типа, сначала необходимо создать в схеме новое определение объекта для этих данных.

Схема в доменных службах Active Directory определяет:

- объекты, используемые для хранения данных в каталоге;

- правила, определяющие, какие типы объектов можно создавать, какие атрибуты необходимо определить при создании объекта, и какие атрибуты являются необязательными;

- структуру и содержимое самого каталога.

Схема является элементом доменных служб Active Directory с единственным хозяином. Это означает, что вносить изменения в схему необходимо на контроллере домена, который содержит роль хозяина операций схемы.

Схема реплицируется среди всех контроллеров домена в лесу. Любое изменение, внесенное в схему, реплицируется на все контроллеры домена в лесу от владельца роли хозяина операций схемы, которым обычно является первый контроллер домена в лесу.

Поскольку схема определяет хранение информации и любые изменения, внесенные в схему, влияют на все контроллеры домена, изменения в схему следует вносить только при необходимости (посредством жестко контролируемого процесса) после выполнения тестирования, чтобы не было неблагоприятного воздействия на остальную часть леса.

Хотя в схему нельзя вносить никаких изменений непосредственно, некоторые приложения вносят изменения в схему для поддержки дополнительных возможностей. Например, при установке Microsoft Exchange Server 2010 в лес доменных служб Active Directory программа установки расширяет схему для поддержки новых типов объектов и атрибутов.

Примеры классовых объектов:

- Подразделения

- Пользователи

- Компьютеры

Примеры атрибутов:

- Описание

- Имя пользователя

- Размещение компьютера

Организационные подразделения

Подразделение — это объект-контейнер в домене, который можно использовать для объединения пользователей, групп, компьютеров и других объектов. Есть две причины для создания подразделений.

- Настройка объектов, содержащихся в подразделении. Можно назначить объекты групповой политики подразделению и применить параметры ко всем объектам в этом подразделении.

- Делегирование административного управления объектами в подразделении. Можно назначить права управления подразделением, делегировав таким образом управление подразделением не являющемуся администратором пользователю или группе в доменных службах Active Directory.

Подразделение — самая маленькая область или единица, которой можно назначить параметры групповой политики или делегировать права администратора.

Можно создать подразделения, представляющие отделы в организации, географические регионы в организации, а также подразделения, представляющие отделы и географические регионы. После этого можно управлять конфигурацией и использовать учетные записи пользователей, групп и компьютеров на основе созданной модели организации.

В каждом домене доменных служб Active Directory имеется стандартный набор контейнеров и подразделений, которые создаются при установке доменных служб Active Directory. Эти контейнеры и подразделения перечислены ниже.

- Контейнер домена, служащий в качестве корневого контейнера иерархии.

- Встроенный контейнер, содержащий учетные записи администратора служб по умолчанию.

- Контейнер пользователей, являющийся расположением по умолчанию для новых учетных записей пользователей и групп, создаваемых в домене.

- Контейнер компьютеров, являющийся расположением по умолчанию для новых учетных записей компьютеров, создаваемых в домене.

- Подразделение контроллеров домена, являющееся расположением по умолчанию для учетных записей компьютеров контроллеров домена.

Отношения доверия

Отношение доверия позволяет одному объекту безопасности доверять другому объекту безопасности в целях проверки подлинности. В операционной системе Windows Server объектом безопасности является домен Windows.

Основная цель отношения доверия — облегчить для пользователя в одном домене получение доступа к ресурсу в другом домене без необходимости поддержания учетной записи пользователя в обоих доменах.

В любом отношении доверия участвуют две стороны — доверяющий объект и доверенный объект. Доверяющий объект — это объект, владеющий ресурсом, а доверенный объект — это объект с учетной записью. Например, если вы отдаете кому-то во временное пользование ноутбук, вы доверяете этому человеку. Вы являетесь объектом, владеющим ресурсом. Ресурс — ваш ноутбук; тот, кому ноутбук отдается во временное пользование, является доверенным объектом с учетной записью.

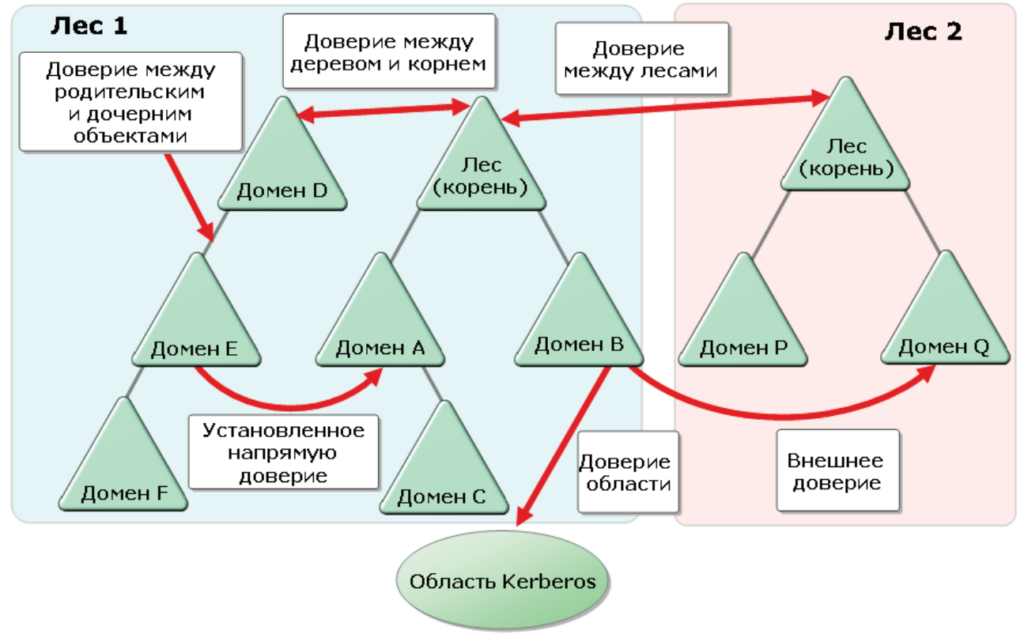

Типы доверительных отношений

Доверительные отношения могут быть односторонними и двусторонними.

Одностороннее доверие означает, что, только один объект доверяет другому, но не наоборот. Например, если вы даете во временное пользование Петру свой ноутбук, это не значит, что Петр обязательно даст вам во временное пользование свой автомобиль.

При двустороннем доверии оба объекта доверяют друг другу.

Доверительные отношения могут быть транзитивными и нетранзитивными. Если при транзитивном доверии объект А доверяет объекту Б, а объект Б — объекту В, то объект А также неявно доверяет объекту В. Например, если вы даете во временное пользование Петру свой ноутбук, a Петр дает во временное пользование свой автомобиль Якову, вы можете дать во временное пользование Якову свой мобильной телефон.

Нетранзитивное доверие можно использовать для запрета отношений доверия с другими доменами.

В одном лесу все домены доверяют друг другу, используя внутренние двусторонние транзитивные доверительные отношения. По существу это означает, что все домены доверяют всем другим доменам. Эти доверительные отношения расширяются через деревья леса. Помимо таких автоматически создаваемых доверительных отношений, можно настраивать дополнительные доверительные отношения между доменами леса, между данным лесом и другими лесами и между данным лесом и другими объектами безопасности, например областями Kerberos или доменами операционной системы Microsoft Windows NT® 4.0.

При создании нового домена в лесу между новым доменом и его родительским доменом автоматически создается двустороннее транзитивное отношение доверия. Если к новому домену добавляются дочерние домены, путь доверия ведет вверх по иерархии доменов, расширяя начальный путь доверия, который создается между новым доменом и его родительским доменом. Транзитивные отношения доверия движутся вверх по доменному дереву по мере его формирования, создавая транзитивное доверие между всеми доменами доменного дерева.

Запросы проверки подлинности следуют этим путям доверия, поэтому учетные записи из любого домена леса могут проходить проверку подлинности в любом другом домене в лесу. С помощью процесса единого входа учетные записи с соответствующими разрешениями получают доступ к ресурсам любого домена в составе леса.

Типы доверия могут быть односторонние или двухсторонние в таких случаях:

Внешнее, нетранзитивное

Внешние отношения доверия используются для предоставления доступа к ресурсам, расположенным в домене Windows NT Server 4.0 или домене, которых находится в отдельном лесу, не присоединенным доверительным отношением леса.

Доверие области, транзитивное или нетранзитивное

Доверительные отношения области используются для создания отношения доверия между областью Kerberos, управляемой операционной системой, отличной от Windows, и операционной системой Windows Server 2008 или доменом Windows Server 2008 R2.

Доверие леса, транзитивное

Для разделения ресурсов между лесами используйте доверительные отношения лесов. Если доверительные отношения лесов являются двусторонними, запросы проверки подлинности, выполняемые в любом лесу, могут достигать другого леса.

Установленное напрямую доверие, транзитивное

Установленные напрямую доверия используются для сокращения времени входа пользователей между двумя доменами в лесу. Это применимо, когда два домена разделены двумя доменными деревьями.