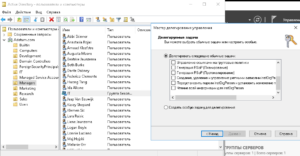

Субъекты

- Пользователь

- Компьютер

- Группа

Пользователь

рекомендации лучших практик

- Избегать ситуаций, когда пользователи делятся учетной записью;

- организовать стратегию именования пользователей;

- настроить адекватную парольную защиту и дать минимальные необходимые права.

Компьютер

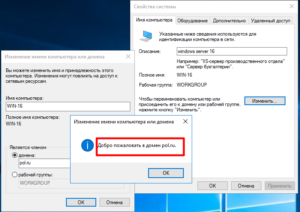

В доменных средах компьютеры (начиная с XP) так-же имеют учетные записи. При вводе ПК в домен — он появляется в контейнере «компьютеры». По средствам добавления в иные контейнеры/группы — происходит управление правами субъекта.

Таким образом у ПК есть свой пароль, если он по каким-то причинам сбросился — машину необходимо повторно вводить/выводить из домена, при этом предварительно произвести сброс аккаунта (в свойствах).

Атрибуты учетной записи компьютера имеют информационный характер.

- Размещение — информационная запись о физическом размещении устройства, для понимания;

- Управляется — информация об ответственном лице данной машины. Права никакие не выдаются.

рекомендации лучших практик

- Необходимо определить, кому разрешить вводить машины в домен, а кому нет и выполнить настройки;

- выбрать стратегию именования ПК, однако нужно помнить, что прямое указания на выполняемую роль ПК может противоречить рекомендациям по безопасности.

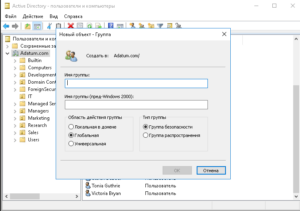

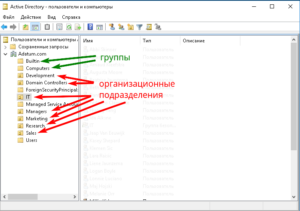

Группы пользователей в AD DS

Группы — инструмент масштабирования, предназначены для удобства управления выдаваемыми правами группе субъектов. Группы включают в себя компьютеры и пользователей.

При установке роли AD DS, по умолчанию, создаются группы пользователей, которые называются встроенными.

Группы имеют такие характеристики:

- Область действия группы (Group scope) — настройка актуальна для леса из более чем один домен, для однодоменной — ее параметры не имеют значения

- Локальная в домене (Domain local) — зона действия группы ограничена текущим доменом;

- Глобальная (Global) — группа имеет полномочия во всем лесу;

- Универсальная (Unveisal) —

- Тип группы (Gioio type) — отвечает за наличие прав совершать с объектами и может быть, либо:

- Безопасность (Security) — разрешает доступ к ресурсам, выполнение системных действий

- Группа распространения (Distribution) — системных прав нет и не выдать, только письма читать.

Для повышения эффективности администрирования рекомендуется вкладывать группы друг в друга:

- для небольших организаций: аккаунт (Accounts) > глобальная (Global) > локальный домен (Domain Local) < разрешения (Permissions)

- для крупных предприятий: аккаунт (Accounts) > глобальная (Global) > универсальная (Universal) > локальный домен (Domain Local) < разрешения (Permissions)

рекомендации лучших практик

- Использовать встроенные группы там, где это возможно;

- Для повышения эффективности вкладывать группы друг в друга;

- Избегать назначения разрешений непосредственно пользователям, а делать это через группы;

- разработать единообразные имена группам с целью быстрого понимания: за что отвечает группа, кто в нее входит и какие права ей выданы

Организационные подразделения

Организационные подразделения — это некие контейнеры в рамках домена, которые используются для создания иерархической и логической структуры, основываясь на каком-то принципе (географическом, ресурсном и тд.) — разложить всех и вся по полочкам. Создаются в свойствах доменной зоны.

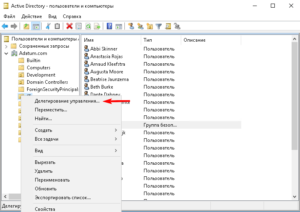

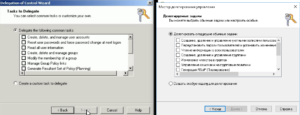

Кроме удобства восприятия, в подразделениях можно делегировать какие-то права. Выбрав пользователей (или группы пользователей) — можно дать им право что-то делать в том-же организационном подразделении. Например: управлять учетными записями, менять пароли, создавать группы и многое другое.

А так-же применять групповые политики.

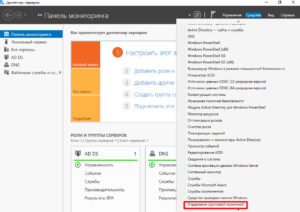

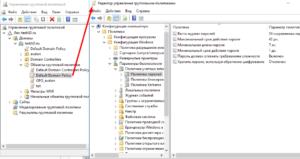

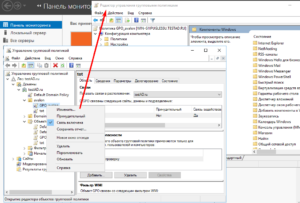

Групповые политики

Политики управляют субъектами:

- Пользователями — применяются к ПК при его запуске и обновляются каждые 90 минут;

- Компьютером — применяются к пользователям, при входе его в систему и обновляются через 90 минут.

Область действия политик бывает:

- Локальной групповой политики (secpol.msc, который входит в gpedit.msc — Конфигурация компьютера -> Параметры безопасности) — исполняется на конкретной рабочей станции;

- Доменные групповой политики — работает в домене. Дополняет локальную, при конфликте с локальной — переопределяет локальную.

Групповая доменные политика применяется для:

- Применение стандартных конфигураций;

- Развертывание программного обеспечения и управление установленным ПО;

- Применить настройки безопасности;

- Изменять пользовательское окружение (отключая, или включая те или иные элементы).

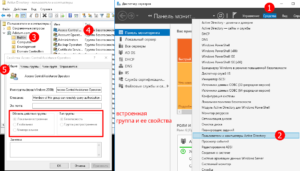

Управление доменной групповой политикой осуществляется в 2-х панелях:

Менеджер групповых политик (Управление групповой политикой — Group Policy Management) — здесь создаем ГП, привязываем к объекту (подразделению, домену)

И редактор групповой политики (Редактор управления групповыми политиками — Group Policy Management Editor) — запускается он из консольного меню групповых политик из менеджера ГП. Пункт «Изменить» (Edit).

После внесения изменений в ГП может потребоваться обновить ГП gpupdate, в некоторых случаях - необходимо перелогиниться.

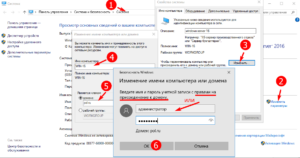

Ввод устройства в домен

- Ввод ПК производится через свойства «моего компьютера», при этом нужно обладать учетной записью достаточных полномочий в домене;

- Доменного пользователя, в AD, нужно добавить в группу «Пользователи удаленного рабочего стола»

- .\user_name (name_host\user_name_hosta) — авторизоваться на локальной машине, не в домене;

- domen\user_name — войти пользователем в указанный домен.

- Имея доменное имя пользователя можно войти с разных версий ОС, но оболочка будет той оси, с которой входишь.